Korims提供了多云的服务,且同时专精网路、基础架构,因此针对不同的DDoS攻击有着不同的ddos攻击防护架构规划,并且利用ddos高防服务器成功协助诸多客户抵挡了DDoS攻击。

欢迎联系Korims,我的商务和技术专员将会协助您,透过了解贵司基础架构,提供相对应的云端ddos防御方案。

Korims提供多云服务,且同时专精网路、基础架构,因此针对不同的DDoS攻击有着不同架构规划,并且成功协助诸多客户抵挡了DDoS网络攻击。

欢迎联系Korims,我的商务和技术专员将会协助您,透过了解贵司基础架构,提供相对应的云端防御方案。

DDoS全称为分布式拒绝服务,中文名称为分散式阻断服务攻击;为DOS (拒绝服务)的衍生攻击手法。

从单一IP或者某一IP网段而来的可疑连线请求。

端点设备的纪录上显示大量的陌生请求。

具备相同连线特征的连线请求,例如单一地区、单一时间。

机器上CPU与RAM的使用率激增。

服务突然中断、或者服务存取速度骤降。

以上状况皆有可能是遭到DDoS攻击,必须排查设备端的纪录,若有安装MRTG(多重路由流量显示器)等监控软体,或是联系您的ISP业者,取得MRTG图来确认流量或CPU等使用状况。

DDoS的攻击种类族繁不及备载,因此仅介绍最常见的攻击手法。

Layer3 - 包括IP Spoofing、IPSec、ICMP Attack、ARP Spoofing

a.ICMP[1] 泛滥攻击:

定义:最常见的是DOS - Ping洪水式攻击,通过BOT来发送大量Ping的请求,若是由多台BOT来发送,则为DDoS之Ping攻击。

应对方法:目前各家公有云几乎都提供了Anycast IP的负载平衡服务,可借由云端供应商的全球大量节点先进一步处理分散ICMP请求;

同时也可禁用伺服器的ICMP功能,达到防护的效果。

Layer4 - TCP

a.SYN洪水攻击

定义:

通过TCP握手协议[2]来进行攻击,在一般正常的情况下:

第一步:A伺服器会发出SYN封包来建立第一次的连线。

第二步:收到封包的B伺服器会回传SYN/ACK封包来确认。

第三步:A伺服器回传ACK封包,确认建立连线。

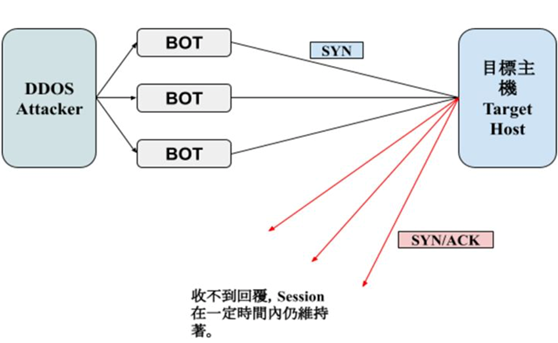

三步骤后,连线即可建立。然而SYN洪水攻击,则是使用多台BOT,在第一步发送SYN后,让目标伺服器回传SYN/ACK封包后,却不回传ACK封包。

此举是因为目标伺服器在收到SYN封包后,都会打开一个临时端口来进行Session的维持,故可以耗尽目标伺服器的端口,达成瘫痪的目的。

使用Anti-DDoS等云端工具,将恶意流量导入清洗中心进行清洗或者导入黑洞过滤。

建立Proxy Server - 通常是防火墙,来代替原伺服器建立外部连线,确认建立连线后,才将流量导入原伺服器内。

调整机器内的设定,当有新的TCP连线流入,则覆盖最前面尚未建立连线的临时埠。

b.ACK洪水攻击

定义:

三次交握后,建立了TCP联接,而客户端在主机端传送数据结束时都会传送ACK封包以确认是否有正常传递数据,或者顺序是否正确;主机端在收到ACK封包时会耗费运算资源来检查该封包的状态与内容,若封包显示资料未正常传递,会重新再传送一次数据。

因此透过上述的机制,攻击者可以在建立TCP连接后,用大量的ACK封包来瘫痪主机,使得正常的ACK封包无法得到响应。

透过Anycast IP Proxy来与客户端进行连接,并且搭配云端工具判断IP来源是否可疑、同时进行攻击侦测,若被攻击,则自动将流量导入清洗中心进行近源清洗。

Layer4 - UDPa.UDP Flood定义:UDP 洪水攻击是常见的UDP DDoS攻击手法,由于UDP协议是一种非连线型的协议,因此攻击者透过发送大量任意埠号且伪造IP的UDP封包给主机端,而主机收到此UDP封包,会消耗资源检查该埠号是否有程式在接收封包;若无程序在接收该埠口的封包,则发送ICMP (Ping)给发送者。透过这样的机制,攻击者使用大量僵尸机来发送UDP封包,进而造成频宽负荷以及主机端疲于奔命。